Ajax sẽ tạo ra một thế hệ virus nguy hiểm mới?

Giới phân tích cảnh báo: Sâu Yamanner tấn công vào hệ thống Yahoo Mail vừa qua chỉ là màn dạo đầu cho thế hệ sâu mới được phát triển trên nền Ajax.

Dù Yammanner nhanh chóng bị chặn đứng song cả thế giới đã kịp nhận ra con người sẽ phải đối mặt với nguy cơ lớn đến mức nào nếu như không có những biện pháp kiểm soát chặt chẽ hoạt động phát triển ứng dụng Web.

Lỗ hổng chết người

|

| Nguồn: Infotech |

Để có thể tải ảnh từ email lên máy chủ mail, Yahoo Mail dựa vào một vài chức năng JavaScript. Công cụ Ajax được dịch vụ này sử dụng một cách chừng mực để thúc đẩy tương tác giữa người dùng mail với hệ thống máy chủ.

Thế nhưng Yamanner đã khai thác trúng lỗ hổng trong JavaScript, thay thế câu lệnh JavaScript hợp pháp (dùng để upload ảnh lên) bằng câu lệnh JavaScript của riêng chúng. Hậu quả là máy tính sẽ bị nhiễm sâu ngay khi email được đọc mà không cần bất cứ sự can thiệp nào khác của người dùng (như click vào đường link hay mở file đính kèm).

JavaScript là một bộ phận chủ chốt của Ajax - bộ công cụ đang được dùng ngày càng phổ biến bên trong những ứng dụng Web. Bản thân Yahoo cũng dùng Ajax bên trong Yahoo Calendar, Yahoo Sports, Yahoo Photos, Flickr và Yahoo Mail.

"Sự xuất hiện của Yamanner không hề bất ngờ, chừng nào các website và doanh nghiệp còn rầm rộ triển khai các ứng dụng Ajax mà không hiểu hết những điểm yếu của chúng", phó giáo sư CNTT David Wagner của Đại học California cho biết.

Nếu không có những tính năng bảo mật tích hợp, nghiêm cẩn, các ứng dụng Web sử dụng Ajax sẽ mở toang hàng loạt cánh cửa cho giới hacker xâm nhập. Trong trường hợp Yamanner, con sâu này có thể gửi yêu cầu từ máy tính nạn nhân về máy chủ Yahoo Mail, thu thập mọi cái tên có trong danh bạ của hộp thư. Sau đó, nó tự soạn một email gửi tới tất cả những địa chỉ này như là một hình thức tự nhân bản kiểu mới.

Đây chính là điểm nguy hiểm nhất của nó, bởi người dùng khi nhìn thấy địa chỉ người gửi sẽ không hề nghi ngờ mà click vào. "Không cần file đính kèm, không cần đường link hay icon, a lê hấp, họ đã "dính chưởng". Và rồi đến lượt những cái tên có trong danh sách contact của họ.... cứ thế, nó sinh sôi với tốc độ chóng mặt", Wagner nói.

Sát thủ giấu mặt

Yahoo Mail hiện ra trên trình duyệt IE, mà trình duyệt thì lại được thiết kế để chạy bất cứ đoạn mã JavaScript nào mà chúng tìm thấy bên trong một trang HTML hoặc email. Khi người nhận mở mail, không hề có bất cứ dấu hiệu nào thông báo cho họ là họ đã nhiễm sâu.

Tất cả diễn ra âm thầm đằng sau cánh gà. Trình duyệt lặng lẽ thực thi mà không cần kiểm tra chức năng nó chạy là gì, còn Yamanner, tất nhiên chẳng toang toác thông báo hành động của nó lên màn hình máy tính làm gì. Ngoại trừ một dấu hiệu duy nhất: máy tính đột nhiên chậm lại.

|

| Nguồn: SecurityLabs |

Ngoài ra, Yamanner còn cặm cụi gửi toàn bộ thông tin về contact mà nó thu thập được về một website hiện chưa được xác định. Bằng cách này, hacker sẽ lập được một danh sách email tới hàng chục ngàn cái tên để bán cho spammer.

Tại sao một trong những nhà cung cấp dịch vụ email lớn nhất thế giới như Yahoo lại để một lỗ hổng như vậy tồn tại trong hệ thống của mình?

"Không phải là Yahoo tắc trách, mà là vì lọc JavaScript, đảm bảo cho nó an toàn tuyệt đối là một việc rất, rất khó", Wagner nói.

Khó đề phòng?

Việc phòng ngự trước những hành vi sử dụng JavaScript sai trái còn trở nên khó khăn gấp bội, khi mà các hacker thuần thục có thể dễ dàng tìm thấy "lối vào" cho hình thức tấn công mới này.

"Chẳng cần bạn phải thông minh xuất chúng. Mò ra lỗ hổng trong JavaScript thật dễ, chỉ cần thử cầu âu vài lần sâu kiểu như Yamanner", giám đốc công nghệ Gary McGraw của Citigal nhận định.

Một khi tìm ra lỗ hổng này, các hacker sẽ sẵn lòng chia sẻ chúng, cũng như phương pháp "thăm dò" với cộng đồng của chúng. Trong trường hợp Yahoo, lỗ hổng đã may mắn được bịt lại trước khi hacker "a lô xô" nhảy vào khai thác. Nhưng trong tương lai, có ai dám chắc điều may mắn này sẽ được lặp lại?

Nên nhớ rằng hàng loạt dịch vụ hiện hành đều sử dụng Ajax, chẳng hạn như Google Maps.

Thiên Ý

Công nghệ

-

Tại sao chưa bao giờ chúng ta tìm thấy lửa ngoài Trái đất?

-

Vì sao con cá sấu bị xích, treo lủng lẳng trên trần nhà thờ suốt 500 năm?

-

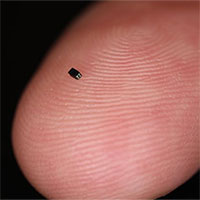

Cảm biến hình ảnh nhỏ bằng hạt cát đạt kỷ lục thế giới

-

Tiết lộ sự thật đáng kinh ngạc ít ai biết về Ai Cập cổ đại

-

Loài cá từ sông Amazon đang gây họa lớn ở Đài Loan

-

Giải mã tên gọi "Tử Cấm Thành" của Cố cung: Tường đỏ ngói vàng nhưng lại dùng chữ "tử" mang ý nghĩa màu tím?